- Barajar

ActivarDesactivar

- Alphabetizar

ActivarDesactivar

- Frente Primero

ActivarDesactivar

- Ambos lados

ActivarDesactivar

- Leer

ActivarDesactivar

Leyendo...

Cómo estudiar sus tarjetas

Teclas de Derecha/Izquierda: Navegar entre tarjetas.tecla derechatecla izquierda

Teclas Arriba/Abajo: Colvea la carta entre frente y dorso.tecla abajotecla arriba

Tecla H: Muestra pista (3er lado).tecla h

Tecla N: Lea el texto en voz.tecla n

![]()

Boton play

![]()

Boton play

![]()

59 Cartas en este set

- Frente

- Atrás

- 3er lado (pista)

|

Conceptos básicos, Identificación, Autenticación, Autorización.

|

Identificación: Quién es usted?

Autenticación: Es usted quien dice ser? Autorización: A qué recursos puede acceder usted? |

|

|

Gestión de identidades (IDM), qué es?; quién pueden gestionar?; tipos de identidades?

|

Combinación de procesos, políticas y tecnología para gestionar identidades.

Puede ser humano (usuario) o no (aplicaciones, servicios, redes). Tipos de identidades: 1. Internas: Empleados, contratistas. 2. Externas: Clientes, proveedores. |

|

|

IDM, Ciclo de vida

|

|

|

|

Directorios

|

Permite identificar personas y recursos a los cuales pueden acceder (Autorización).

Ejemplos: LDAP. Active Directory. |

|

|

Autenticación, conocimiento

|

Algo que sabes, password, PIN, passphrase.

|

|

|

Problemas con uso de password

|

1. Mal creadas

2. Mal administradas (en papel o no encriptadas). 3. Uso de password cognitiva (tipo preguntas). 4. Mala implementación de sistemas de password. Largo forzado o almacenadas en mecanismos distintos a KDF. |

|

|

Preguntas Cognitivas: Sarah Palin

|

Atacante obtuvo acceso a la cuenta de yahoo vía password cognitiva (busca en Wikipedia fecha de nacimiento, colegio).

|

|

|

Password Cognitivas, Corrección.

|

No utilizarlas, o crear tus propias preguntas.

Agregar un factor de Autenticación adicional. |

|

|

No cambio periódico de password

|

Si a in usuario se le solicita que cambie password cada cierto tiempo.

1. Nueva password más fácil. 2. Iterar password actual. |

|

|

Caso: Demre U de Chile

|

Estudiante "celosa" modifica postulación (Posteos por Instagram).

La password es un número de folio no cambiable. |

|

|

Autenticación, Propiedad

|

Algo que tienes.

Llave Tarjeta de acceso RFID Tokén en el móvil o físico. |

|

|

Autenticación, Característica.

|

Algo que Eres.

Impresión dáctilar Patrón de Iris Impresión de voz |

|

|

Autenticación de 2 factores (2FA)

|

Combinación de conocimiento y propiedad.

ejemplos: Cajero automático (tarjeta + PIN) Acceso a cuenta bancaria (Password + Digipass) Acceso a cuentas de servicios online (OTP) |

|

|

SMS para 2FA

|

Registro del celular para envío de código de Autenticación, problemas de MITM o Malware.

|

|

|

2FA usando OTP (One Time Password)

|

HOTP: OTP generada cada vez que se consulta.

TOTP: OTP generada cada cierto tiempo. |

|

|

Universal 2nd Factor (U2F)

|

Uso de llave digital física criptográfica.

Mejora usabilidad. |

|

|

Single Sing On (SSO)

|

Log una vez, logiado en todo.

Aporta ppio de aceptabilidad psicológica. Tecnología (Kerberos, SAML). |

|

|

Federación

|

Permite extender SSO a través de diversas organizaciones.

Ejemplo: OpenID |

|

|

OpenID

|

Permite autenticar usuarios a sitios vía un proveedor de identidad.

|

|

|

Problemas con federación

|

Si falla proveedor de federación:

Potencial SPOF/DoS Respaldo? Protección de transmición |

|

|

Autorización, modelos de control de acceso

|

Control de acceso discrecional (DAC)

Restringe acceso a objetos basados en usuarios/grupos. Un sujeto puede pasar esos privilegios (GRANT) a otros. |

|

|

Control de acceso mandatorio (MAC)

|

Acceso a objetos basados en su sensibilidad (confidencial, secreto, ultra secreto).

Manejado centralmente (No Grants). |

|

|

Role based access control (RBAC)

|

Permite definir accesos mediante roles y usuarios.

Así se pueden definir privilegios por grupo y aplicarlos a múltiples usuarios en forma simple y controlada. |

|

|

OAuth, y sus abusos

|

Permite acceso de aplicaciones externas a datos de un sistema vía tokens.

Abuso: todo o nada Por eso se incluyen permisos que permiten extraer datos que no corresponden. Usar para salvaguardar API limits |

|

|

Errores al asignar permisos

|

Dar demasiados permisos (o todos).

No dar ninguno. No auditar periódicamente usuarios, grupos, roles y permisos. Mal uso de password. |

|

|

Escalación de privilegios, qué es?, tipos?

|

Consiste en explotar un bug o falla de diseño o configuración para obtener acceso a recursos que no le corresponden.

tipos: 1. Escalación Vertical Usuario o proceso obtiene un nivel de acceso mayor al que debería (Buffer Overflows en servicos; SQL injection; Jailbreak/rooting). 2. Escalación Horizontal Usuario o proceso obtiene privilegios de otros usuarios o procesos de su mismo nivel (robo secuestro de sesiones HTTP usando XSS; password decifrable; keystroke logging). |

|

|

Privilegio, Prevención

|

Ppio Privilegio mínimo (todos los módulos/usuarios deben tener permisos para lo que deben).

Aumentar privilegios si y solo si no se puede de otra forma. Ppio de mecanismos menos común, ocupar diferentes privilegios. |

|

|

Cumplimiento (Compliance)

|

Es el cumplimiento de estándares, sean estos:

1. Generados por regulación estatal/comunitaria. 2. Creadas por industria. |

|

|

Cumplimiento regulado

|

Asegura que el tratamiento de información de la industria a la sociedad de que las protecciones satisfacen un estándar mínimo.

Son publicas y existe expertirse para interpretar el lenguaje legal. Ejemplos: Health Insurance Portability and Privacy Act (HIPPA). Sarbanes-Oxley (SOX). NERC Critical Infrastructure Protection (CIP). |

|

|

No Cumplimiento

|

Existen 3 tipos:

1. Regulatorias. 2. Civiles. 3. De Mercado. |

|

|

Penas Regulatorias

|

Autoridades asignan multas.

Demandas civiles (Civiles, no criminales). Ejemplos: Cartolazo bco de Chile. |

|

|

Caso: Cartolazo Banco de Chile

|

Cartolas enviadas por error a clientes.

53.000 afectados. Outsourcing y Responsabilidad. |

|

|

Penas de Mercado

|

1. Reputación de la organización.

2. Pueden alejarse los clientes si tienen mala percepción de la seguridad. 3. Leyes de regulación directas (Reglamento SBIF, demandas por estafas). Ejemplos: PCI DSS (penas en que el sistema bancario no permita recibir tarjetas de crédito). |

|

|

Costos de compliance

|

Directors:

1. Nueva infraestructura (firewalls, IDS, DLP). 2. Personal adicional. 3. Capacitación/Concientización personal actual. 4. Auditorias internas. Indirectas: 1. Costos de oportunidad. 2. Restricciones en modelos de negocios. |

|

|

Beneficios de compliance

|

Directos:

1. Marketing y ventas. 2. Mejora reputación B2B. 3. Preparación ante peticiones de clientes. Indirectas: 1. Mejoramiento de procesos (CMM(i)). 2. Reducción de riesgos. |

|

|

Estándares, ISO/IEC 27001:2013

|

Define especificación SGSI como continuo en el tiempo.

Define 10 claúsulas cortas, largo anexo, el cual cubre 114 controles en 11 grupos. -Políticas, Organización, RRHH, Activos. -Control de acceso. -Uso de criptografía. -Seguridad ambiental y física. |

|

|

SGSI, y sus pasos?

|

Conjunto de políticas que se encargan de la seguridad de información en la organización.

Diseña e implementar un conjunto de políticas, procesos y sistemas tendientes a gestionar riesgos. Proceso continuo y no un evento. Pasos: 1. Plan 2. Do 3. Check 4. Act |

|

|

Estándares, ISO/IEC 27002:2013

|

Guía de recomendaciones y buenas prácticas.

No certificable. Más flexible permite adecuar controles a la realidad de cada empresa. |

|

|

Estándares, ISO/IEC 27005:2011

|

Define pautas de gestión de riesgo de seguridad de información.

No recomienda metodología. Establece elementos iterativos. |

|

|

Estándares, PCI-DSS v3

|

Estándar para organización que manejen tarjetas de crédito.

Creado para evitar fraude con tarjetas de crédito. |

|

|

Ley actual 19233 del año 1993 (antes de internet)

|

Demasiado general,

Artí*****: 1. Destrucción o empedimento de funcionamiento (disponibilidad). 2. Interceptación de información (confidencial). 3. Alteración, daño o destrucción de información (integridad). 4. Filtración de información (Confidencial). |

|

|

Boletín 10145-7

|

Modifica ley 19233,

Añade: Crimenes como abuso de dispositivos y phishing. Agravantes (administración o estado). |

|

|

Política nacional de ciberseguridad

|

Publicada en Abril 2017,

Ejes: Infraestructura de información. Prevención, persecución y sanción de cibercrimen. Sensibilización, formación y difusión. Cooperación internacional. Desarrollo industrial y productivo en ciberseguridad. Institucionalidad. |

|

|

Certificación, ISC CISSP (Certified information security systems professional)

|

Permite proveer estructura y demostrar competencia en los conocimientos de un individuo.

Múltiples dominios (control de acceso, criptografía, legal, seguridad de operaciones). Demostrar experiencia en seguridad y mantenerse actualizados. |

|

|

Certificación, ISC CSSLP (Certified Secure Software Lifecycle Professional)

|

Certificación a desarrolladores de software expertos en seguridad.

|

|

|

Certificación, ISACA CISM (Certified Information Security Manager)

|

Certifica a expertos en gestión de seguridad de información en 4 dominios:

1. Governance. 2. Gestión y cumplimiento. 3. Desarrollo y gestión de un programa de seguridad de la información. 4. Gestión de incidentes. |

|

|

Certificación, ISACA CISA (Certified Information Security Auditor)

|

Certifica a expertos en auditorias de seguridad de la información en 5 dominios.

1. Proceso de auditoría. 2. Governance y gestión TI. 3. Adquisición, desarrollo e implementación de sistemas. 4. Operaciones, mantenimiento y servicios de sistemas. 5. Protección de activos de información. |

|

|

Certificación, EC-COUNCIL C|CISO (Certified Chief Information Security Officer)

|

Certificación para especialistas de seguridad de la información empresarial.

Habilidades necesarias para identificar factores de riesgo e implementar controles para manejarlos. |

|

|

Certificación, EC-COUNCIL CEH (Certified Ethical Hacker)

|

Persona con conocimiento de vulnerabilidades la cual es autorizada a realizar pruebas de penetración, con informe final.

|

|

|

LA/LI ISO 27001

|

Certificaciones para personas,

Lead Auditor (LA): Certificación otorgable a personas que conocen el estándar y validan implementaciones SGSI. Lead Implementor (LI): Implementa SGSI en empresas en base a ISO 27001. |

ISO 27001 ES CERTIFICABLE A EMPRESAS.

|

|

Qué es el riesgo?

|

Probabilidad de que ocurra algo no deseado, con el posterior impacto a la organización.

R = P x I |

|

|

Gestión de riesgo (parte 1)

|

Contexto: se establece

1. Objetivos, procesos, requisitos de la organización. 2. Plan de manejo de riesgos. 3. Criterios de evaluación de riesgos. 4. Criterios de impacto. 5. Criterios de aceptación de riesgos. Valoración de riesgos: Permite: Determinar valor activos en la organización. Identificar amenazas, vulnerabilidades y controles. Prioriza amenazas a ser controladas por su nivel de riesgo. Actividades: 1. Identificación: Determinar qué ocurriría que cause una pérdida potencial y obtener información acerca de cómo, dónde y por qué esa pérdida podría ocurrir. 2. Análisis: Cuantitativo: Información numérica para probabilidad e impacto. Cualitativo: Clasificar cualitativamente la magnitud de las consecuencias de un Ataque. 3. Evaluación: Determinar riesgo para cada activo de información. |

|

|

Gestión de riesgo (parte 2)

|

Tratamiento de riesgos

Evitación: Buscar alternativas Al activo, no materializar riesgo. Transferencia: Riesgo se transpasa o se comparte con entidad. (seguro o outsourcing). Retención: Se asume riesgo, debe haber responsable que se haga cargo (signoff). Mitigación: Aplicación de controles de los activos para eliminar o disminuir el nivel de riesgo. Tipos: (controles) Prevención: Permiten evitar eventos nocivos. Detectivos: Permiten registrar y alertar acerca de eventos. Reactivos: Permiten corregir consecuencias de eventos. |

|

|

Aceptación y riesgo residual

|

Riesgo post-tratamiento = Riesgo residual

1. Aceptar el riesgo y documentar. 2. Rechazar el riesgo y comenzar de nuevo. |

*Los tratamientos reducen riesgo.

|

|

Frameworks de análisis de riesgos

|

OWASP Risk Rating Methodology (software)

OCTAVE: Operationally Critical Threat, Asset, and Vulnerability Evaluation. RiskIT (ISACA). FAIR: Factor Analysis of Information Risk. |

|

|

Respuesta a incidentes

|

Proceso de monitoreo y detección de incidentes.

Objetivo: Volver Al estado normal de operaciones rápidamente con bajo o nulo impacto. |

|

|

Divulgar vulnerabilidades

|

Sin divulgación

1. Protege reputación de proveedor. 2. Protege al público de miedos innecesarios. 3. Si proveedor no sabe, no tiene obligación de corregir. 4. Público podría usar sistemas inseguros. Divulgación Responsable 1. Se reporta al proveedor. 2. Balancear la urgencia de la divulgación completa con seguridad de la no divulgación. Divulgación Completa Se revelan todos los detalles de la vulnerabilidad. 1. Ayuda a proveedor a corregir. 2. Permite a usuarios desactivar o dejar de usar temporalmente sistemas. 3. Pone en peligro a usuarios que ignoran. 4. Presión a proveedores a corregir rápido. |

|

|

Motivación divulgación Responsable

|

Establecer política pública de divulgación (incentivos).

Tener contacto de seguridad (todo reporte debe considerarse) |

|

|

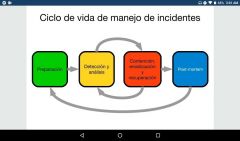

Ciclo de vida de Manejo de incidentes

|

Preparación (Prevención):

1. Gestión y análisis de riesgo. 2. Reforzamiento de HOST. 3. Seguridad de redes. 4. Prevención de Malware. 5. Entrenamiento y Concientización de usuarios. Detección y Análisis: 1. Vectores de Ataque. 2. Signos de incidentes: a) Precursores: Algo podría ocurrir en el futuro. b) Indicadores: Algo ya está ocurriendo. 3. Análisis del incidente: a) Falsos positivos. b) Un Indicadores no es un incidente. 4. Priorización Incidente. Contención, Erradicación y Recuperación. 1. Elegir estrategia de contención. 2. Obtención y manejo de evidencias. 3. Identificar Host atacantes. Erradicación: Borrado de Malware, eliminación de cuentas comprometidas, mitigación de vulnerabilidades. Recuperación: Restauración, confirmar funcionamiento, parchado. Post-Mortem 1. Reuniones de lecciones aprendidas. 2. Generación de documentación. 3. Contacto con terceros (CERTs/CSIRTs; Labs de seguridad; Conocimiento público; Autoridades como la PDI) |

|